Más de 2.000 bases de datos almacenadas en la nube están desprotegidas y expuestas

- Una aplicación ha dejado al descubierto 130.000 nombres de usuario y correos electrónicos, otra aplicación ha desvelado 80.000 nombres de empresas, direcciones y balances bancarios

- En el transcurso de tres meses, se han encontrado 2.113 aplicaciones móviles que utilizaban Firebase, las cuales llegaron a Virus Total dejando a las víctimas desprotegidas y accesibles para que los ciberdelincuentes las exploten

- La información expuesta incluye mensajes de chat en aplicaciones de juegos populares, fotos personales de familia, identificaciones de tokens en aplicaciones sanitarias, datos de plataformas de intercambio de criptomonedas, entre otros.

Check Point Research (CPR), la división de Inteligencia de Amenazas de Check Point® Software Technologies Ltd. (NASDAQ: CHKP), un proveedor líder de soluciones de ciberseguridad a nivel mundial, ha encontrado expuestos datos sensibles de una serie de aplicaciones, disponibles para cualquier persona con un navegador. Buscando en «VirusTotal», los investigadores han identificado 2.113 aplicaciones móviles cuyas bases de datos estaban sin protección a lo largo de una investigación de tres meses. VirusTotal, una filial de Google, es una herramienta online gratuita que analiza archivos y URLs para detectar virus, troyanos y otras formas de malware.

Las aplicaciones móviles oscilan entre las 10.000 y 10.000.000 descargas. Entre la información sensible encontrada se encontraban mensajes de chat en populares aplicaciones de citas, fotos personales y de familia, identificaciones de tokens en una aplicación de salud, datos de plataformas de intercambio de criptomonedas, entre otros. Check Point Research advierte que es muy sencillo localizar conjuntos de datos y recursos críticos de las aplicaciones mediante la consulta de repositorios públicos, e insta a la industria a aplicar mejores prácticas de seguridad en la nube.

Las plataformas en la nube han cambiado la forma de trabajar de los desarrolladores y se han convertido en un estándar en el desarrollo de aplicaciones. Mientras escriben el código, invierten muchos recursos para reforzar una aplicación contra diversas formas de ataque. Sin embargo, los programadores pueden descuidar la configuración de la base de datos en la nube, dejándolas expuestas en tiempo real, lo que podría dar lugar a una brecha catastrófica si se explota.

A menudo, para hacer pruebas los diseñadores cambian manualmente las configuraciones bloqueadas y protegidas por defecto de las reglas de seguridad. Si se deja desbloqueada y desprotegida antes de lanzar la aplicación a producción, la base de datos queda abierta a cualquiera que puede leer y escribir en ella.

Metodología de acceso

Para acceder a las bases de datos expuestas, la metodología es sencilla:

- Buscar las aplicaciones móviles que se comunican con los servicios en la nube en VirusTotal.

- Filtrar las que tienen acceso directo a los datos.

- Navegar en el enlace recibido.

Ejemplos de aplicaciones expuestas

Check Point Research presenta algunos ejemplos de su investigación, protegiendo los nombres de las entidades:

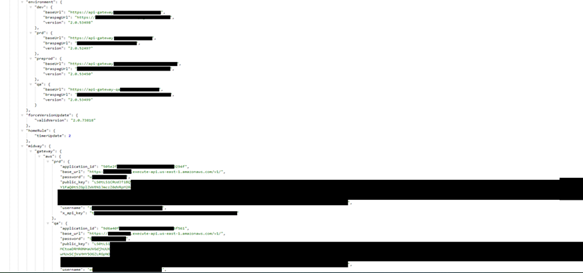

Ejemplo A:

- Categoría: aplicación de grandes almacenes, una de las mayores cadenas de Sudamérica.

- Descripción: el propietario de la aplicación es una importante red de tiendas en Sudamérica.

- Número de descargas: más de 10 millones.

- Datos expuestos: credenciales de la pasarela de la API y clave de la API.

Figura 1: BBDD abierta de una aplicación móvil de comercio electrónico muy utilizada con credenciales en texto claro.

Ejemplo B:

- Categoría: aplicación de seguimiento de running.

- Descripción: desarrollada para seguir y analizar el rendimiento al correr.

- Número de descargas: más de 100.000

- Datos expuestos: coordenadas GPS de los usuarios y otros parámetros de salud como la frecuencia cardíaca expuestos. Las coordenadas de las víctimas podrían utilizarse para crear mapas que permitan seguir su paradero.

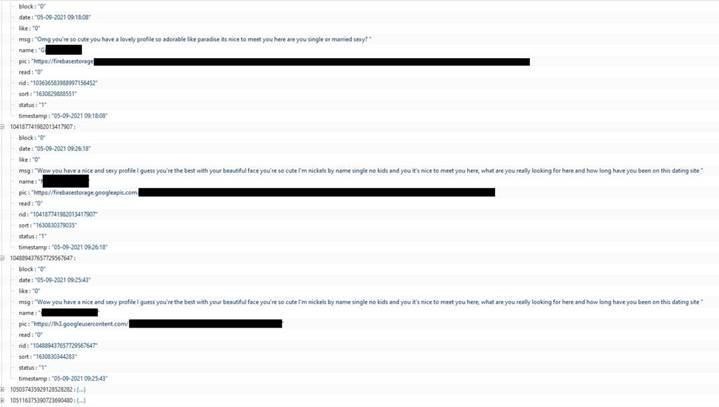

Ejemplo C:

- Categoría: aplicación de citas para personas con discapacidad.

- Descripción: desarrollada para conocer a otras personas y entablar una relación a través de un chat.

- Número de descargas: más de 10.000

- Datos expuestos:000 mensajes privados en la BBDD abierta de una aplicación de citas.

Ejemplo D:

- Categoría: aplicación de diseño de logotipos.

- Descripción: aplicación muy utilizada para la creación de logos y diseños gráficos.

- Número de descargas: más de 10 millones

- Datos expuestos:000 nombres de usuario, emails y contraseñas expuestos.

Figura 3: nombres de usuario, contraseñas y correos electrónicos en la base de datos de la App de creación de diseños.

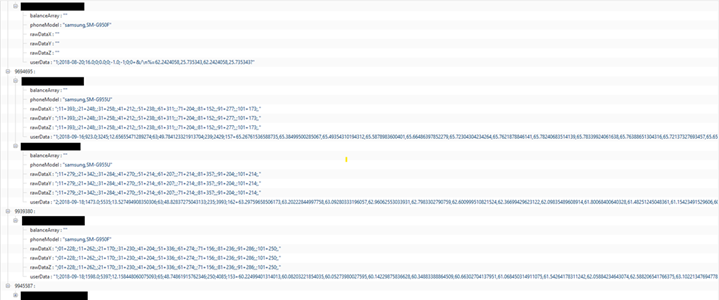

Ejemplo E:

- Categoría: aplicación de plataforma de audio social para que los usuarios compartan y escuchen podcasts independientes.

- Descripción: los usuarios pueden comprar y compartir podcasts y diversos materiales de audio.

- Número de descargas: más de 5 millones.

- Datos expuestos: datos bancarios de los usuarios, ubicación, números de teléfono, mensajes de chat, historial de compras, etc.

Figura 4: base de datos abierta de la aplicación de audio con datos bancarios y número de teléfono.

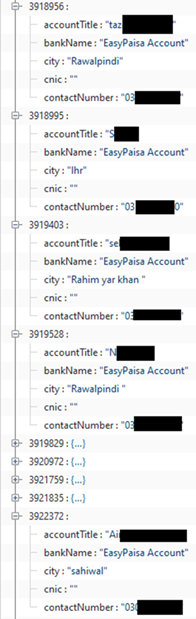

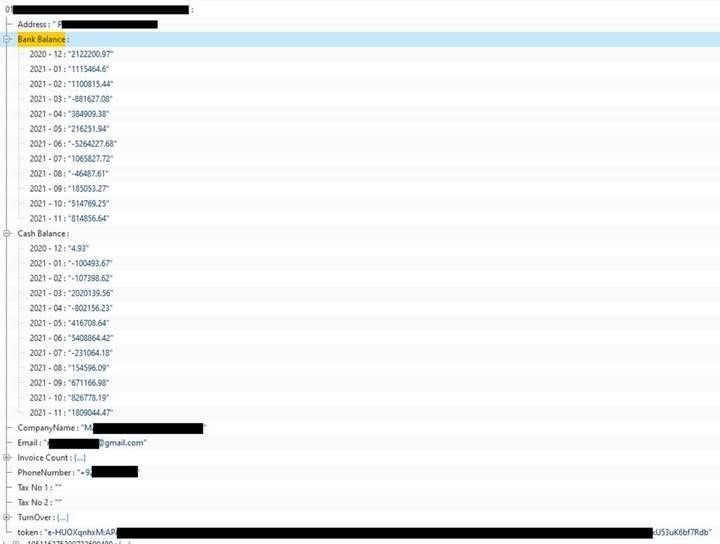

Ejemplo F:

- Categoría: aplicación de contabilidad.

- Descripción: app de servicios financieros para pequeñas y medianas empresas.

- Número de descargas: 1M+.

- Datos expuestos:000 números de teléfono asociados a al menos 80.000nombres de empresas, direcciones, saldos bancarios, saldos de caja, recuentos de facturas y correos electrónicos.

Figura 5: nombre de la empresa, dirección de email, dirección y saldos de la base de datos de la aplicación de contabilidad.

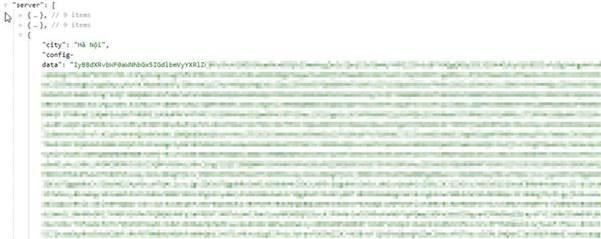

Ejemplo G:

- Categoría: lector de PDF.

- Descripción: n/a.

- Número de descargas:000.

- Datos expuestos: archivo Base64 de configuración de OpenVPN con claves privadas expuestas. Esto podría ser utilizado potencialmente por un ciberdelincuente para conectarse a la VPN de la empresa y entrometerse en su red.

Figura 6. Base64 del archivo de configuración de openVPN en open DB

«En esta investigación se demuestra lo fácil que es localizar conjuntos de datos y recursos críticos que están abiertos en la nube para cualquiera que pueda acceder a ellos sencillamente navegando. Compartimos un método sencillo de cómo los ciberdelincuentes pueden hacerlo. La metodología consiste en buscar en repositorios públicos de archivos como VirusTotal aplicaciones móviles que utilicen servicios en la nube. Un atacante puede consultar en VirusTotal la ruta completa al Back-end en la nube de una aplicación móvil. Por ello, mostramos algunos ejemplos de lo que pudimos encontrar allí nosotros. Todo está disponible para cualquiera. En definitiva, con esta investigación demostramos lo sencillo que es que se produzca una filtración o explotación de datos. La cantidad de datos que se encuentra al descubierto y que está a disposición de cualquiera en la nube es mucho más fácil de vulnerar de lo que pensamos», alerta Eusebio Nieva, director técnico de Check Point Software para España y Portugal.

Cómo mantenerse seguro:

Estos son algunos consejos para garantizar la seguridad de sus diferentes servicios en la nube:

Amazon Web Services

Seguridad de los cubos S3 de AWS CloudGuard

Regla específica: «Garantizar que los cubos de S3 no sean de acceso público» ID de la regla: D9.AWS.NET.06

Plataforma en la nube de Google

Asegúrese de que la base de datos de almacenamiento en la nube no sea accesible de forma anónima o pública ID de la regla: D9.GCP.IAM.09

Microsoft Azure

Asegúrese de que la regla de acceso a la red por defecto para las cuentas de almacenamiento esté configurada para denegar ID de regla: D9.AZU.NET.24

. Leer artículo completo en Frikipandi Más de 2.000 bases de datos almacenadas en la nube están desprotegidas y expuestas. Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi

Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi