WannaCry no fue la primera amenaza que usó EternalBlue. Otras amenazas como el ransomware UIWIX, más sofisticado, aprovechan la misma vulnerabilidad.

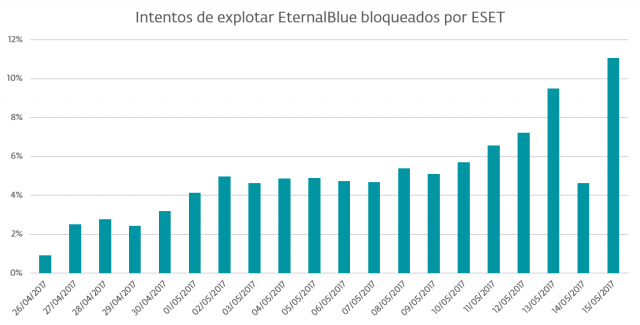

La campaña lanzada por ciberdelincuentes para diseminar el ransomware WannaCry (o WannaCryptor, detectado por ESET como Win32/Filecoder.WannaCryptor) pilló por sorpresa a las organizaciones afectadas el pasado viernes pero, en realidad, no fue la primera amenaza que aprovechó los exploits EternalBlue y DoublePulsar (filtrados por Shadow Brokers) para difundir su software malicioso. Los laboratorios de ESET ya detectaron a finales de abril este mismo mecanismo para minar la criptomoneda Monero, en lugar de descargar ransomware como posteriormente hizo WannaCry.

El malware detectado por ESET como Win32/CoinMiner.AFR y Win32/CoinMiner.AFU comenzó su actividad unos días después de que las herramientas de la NSA (Agencia Nacional de Seguridad de EEUU) fueran filtradas. ESET lanzó la detección de estas vulnerabilidades el 25 de abril, tres días antes de los primeros intentos de ataque de miners de la criptomoneda Monero. Este troyano, conocido como Adylkuzz, convierte los equipos en zombies para utilizar sus recursos para crear moneda virtual.

El software de minado consumía recursos de manera tan intensa que en algunos casos dejaba a los equipos infectados sin respuesta e inservibles.

El mayor aumento en su actividad se registró unas horas antes de la propagación del ransomware WannaCryptor en todo el mundo, el 10 de mayo. Ese día, las detecciones por día de malware dedicado a minar criptomonedas crecieron de cientos a miles. Se han observado intentos de ataque en 118 países, entre los que destacan Rusia, Taiwán y Ucrania.

Los ataques de CoinMiner llegaron a bloquear el puerto 445 utilizado por EternalBlue para acceder a los sistemas, cerrando las puertas a otras infecciones que usaban el mismo vector de ataque como WannaCryptor, por lo que los propios atacantes provocaron una reducción en el alcance del ciberataque.

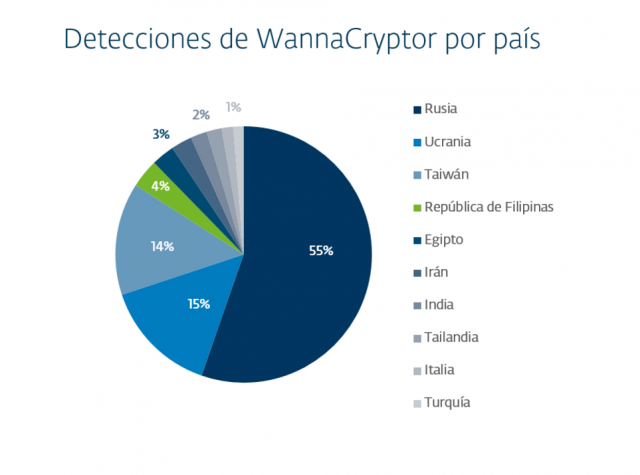

De acuerdo con los datos de ESET, desde el pasado viernes 12, más de 14.000 usuarios de los que habilitaron el sistema ESET LiveGrid reportaron 66.000 intentos de ataque de WannaCryptor en sus equipos. Estos ataques apuntaban sobre todo a Rusia con cerca de 30.000 casos, seguida por Ucrania y Taiwán, cerca de los 8.000. España no aparece entre los países más afectados aunque el hecho de que uno de los mayores operadores de telefonía del mundo estuviera implicado, amplificó el eco mediático del ataque.

Los diez países más afectados por WannaCry

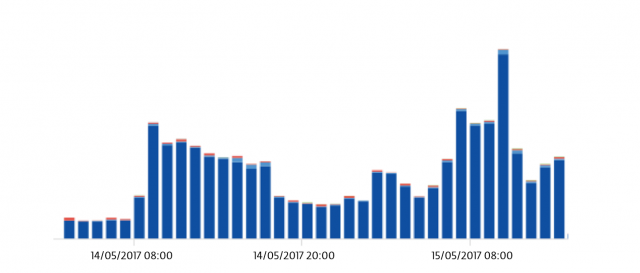

“El caos que siguió a la propagación global de WannaCryptor parece haber motivado a otros cibercriminales a aumentar sus esfuerzos”, indica Josep Albors, responsable de investigación y concienciación de ESET España.

De hecho, desde los laboratorios de la compañía de ciberseguridad se está registrando un crecimiento significativo de correos maliciosos enviados por los operadores de Nemucod, que propagan otro ransomware Filecoder.FV o incluso falsificaciones de WannaCryptor.

Aumento de las detecciones de JS/Danger.ScriptAttachment (Nemucod) tras el ciberataque WannaCry

UIWIX, más sofisticado y agresivo que WannaCry

De la misma forma, otro ransomware más sofisticado y agresivo que WannaCry se está propagando en las últimas horas: UIWIX. Este malware vuelve a aprovechar EternalBlue para infectar a los usuarios. En el caso de los usuarios protegidos con ESET no deben preocuparse ya que el módulo antiexploits y la protección de ataques de red los cubren contra las amenazas que intentan acceder a través de esta vulnerabilidad.

Consejos de ESET:

Desde ESET, se aconseja a usuarios y empresas:

- El exploit EternalBlue se aprovecha de una vulnerabilidad en Windows que ya había sido parcheada por Microsoft en marzo, por lo que lo primero que se debería hacer es actualizar el sistema instalando el parche MS17-010.

- Usar una solución de seguridad como ESET, confiable y que tenga múltiples capas de protección ante distintos tipos de amenazas, como el malware o la explotación de vulnerabilidades.

- Hacer copias de seguridad y almacenarlas en un disco externo o cualquier otro lugar que esté aislado y no pueda ser alcanzado por un eventual incidente.

- En caso de infección de ransomware, se recomienda no pagar el rescate exigido. Los cibercriminales pueden “cumplir su palabra” y no restituir los archivos o el acceso. “Hay que tener en cuenta que se lidia con delincuentes, y que no hay nada que les obligue a enviar la llave de descifrado. Además, podrían volver a atacar sabiendo que la víctima está dispuesto a pagar“, advierten desde la compañía de ciberseguridad.

Además ahora parece que hay una herramienta que puede recuperar los PCs infectados por WannaCry sin ningún coste. Conocida como Wanakiwi, esta herramienta está basada en WannaKey, otra herramienta de la que os hablamos hace unos días, aunque está evolucionada. Matt Suiche, co-fundador de la compañía de seguridad Comae Technologies, ha ayudado a desarrollar esta herramienta que funciona en Windows XP, Windows 7, y Windows 2003. También se cree que funciona en otras versiones como Vista, Server 2008, y 2008 R2. En cuanto a ordenadores con CPUs x64, parece que la herramienta todavía no ha sido suficientemente probada, así que no hay garantías de que funcione. Wanakiwi no es una herramienta infalible ya que, por ejemplo, los ordenadores que hayan sido reiniciados no podrán ser recuperados, ni tampoco aquellos en los que la zona de memoria donde se guarda la clave haya sido sobreescrita.

Si no has reiniciado puedes descargar Wanakiwi e intentar recuperarlo.

¿Cómo desencriptar los ficheros de WannaCry?

Si no has reiniciado puedes descargar Wanakiwi e intentar recuperarlo.

La solución se llama Wanakiwi, un descriptador para Wannacry que, si bien no funciona para todos los ordenadores infectados, sí que se ha posicionado como la mejor solución hasta la fecha. La única condición no haber reiniciado el servidor o ordenador infectado.

Recomendamos no apagarlo y desconectarlo de la red para que no siga infectando otros equipos.

Wanakiwi ha sido creada por Benjamin Delpy, y la propia Europol recomienda su uso, con lo que parece funcionar. Eso sí, debes tener en cuenta que esta herramienta sólo es compatible con sistemas operativos Windows XP, Windows 7, Windows Vista, Windows Server 2003 y 2008 que hayan sido infectados, porque equipos con Windows 10 actualizados no tendrían que haber quedado atrapados.

La herramienta es gratuita y esta en Github, una vez que lo ejecutes sólo te tocará esperar si eres un afortunado para liberarte del ransomware. Despues de recuperarlo sigue el resto de los pasos.

. Leer artículo completo en Frikipandi WannaCry no fue la primera amenaza que usó EternalBlue. Otras amenazas como el ransomware UIWIX. Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi

Frikipandi – Web de Tecnología – Lo más Friki de la red. Web de Tecnología con las noticias más frikis de Internet. Noticias de gadgets, Hardware, Software, móviles e Internet. Frikipandi